如何确定你在设备上安装WhatsApp、Skype或VLC Player真的是官方版本呢?

安全研究人员最近发现,部分运营商网络下,几款最流行应用软件(包括WhatsApp、Skype、VLC Player和WinRAR)官方下载渠道受到感染,被恶意利用分发臭名昭著的间谍软件FinFisher(也称FinSpy)。

FinSpy是一款非常隐秘的监控工具,由英国知名间谍软件公司Gamma制作,Gamma可以合法向世界各地政府机构出售监控和间谍软件。

这类软件感染设备后拥有强大的监控能力,包括打开摄像头和麦克风实时监控、用键盘记录器记录受害者的所有键入内容、拦截Skype通话和文件传输等。

为了感染目标的设备,FinFisher使用了许多手段,比如钓鱼、物理接触手动安装、0day利用、水坑攻击等。

运营商劫持式攻击

然而,安全厂商ESET最近一份报告显示,间谍软件们似乎找到了更高效的攻击手段。ESET研究人员在7个国家/地区发现有人使用FinFisher变种进行新的监视活动,这些活动隐蔽在正常应用软件之中。

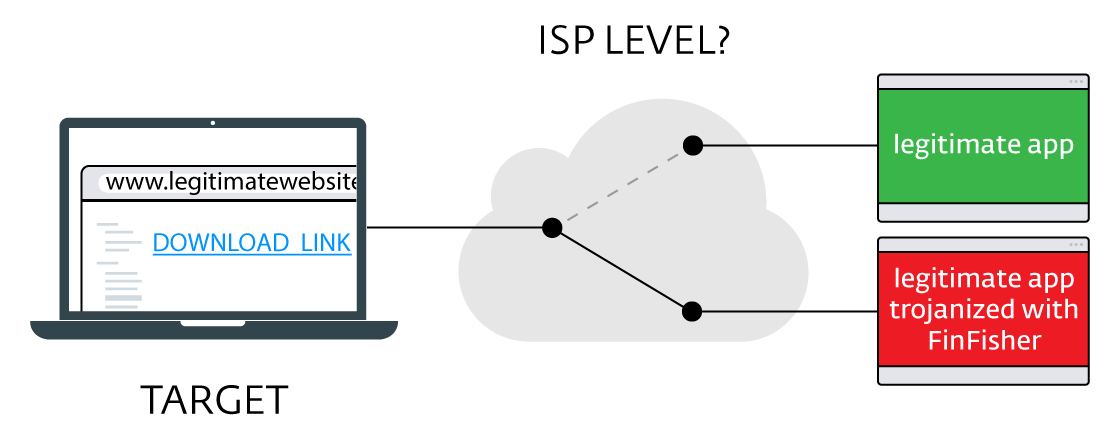

怎么做到的呢?攻击者使用中间人攻击(MitM)黑进了目标机器,而网络运营商(ISP)最可能作为“中间人”为FinFisher提供了劫持便利。

“基于ESET系统检测,我们看到新版本FinFisher已经在两个国家使用了该种手法,另外还有五个国家在使用传统的感染手段。”研究人员说。

之所以认为是运营商搞鬼,原因有四:

1、维基解密过去发布的文件显示,FinFisher还有一个配套的“FinFly ISP”软件,用于部署在运营商网络里,去具体执行此类中间人攻击。

2、ESET发现新版本FinFisher在两个国家里使用相同的感染手段,即HTTP 307重定向。

3、一个国家的所有受害者都是用相同的运营商网络。

4、至少有一个受影响国家的运营商已经使用了相同的重定向手法进行过内容过滤。

攻击过程和原理

当目标用户在正常网站上搜索被盯上的应用软件,并点击下载时,他们的浏览器会收到一个修改过的URL,将目标用户重定向到攻击者服务器托管的木马安装包。

这将导致用户安装的并非正规软件,而是被修改的恶意软件。研究人员表示,整个重定向过程肉眼辨别不出,用户难以感知。

FinFisher的新功能

除了新的攻击手段,新版本FinFisher还增强了隐蔽性。

研究人员注意到,它使用自定义虚拟化来保护大部分组件,比如内核驱动;它使用反调试、反沙盒、反虚拟机、反仿真等技巧,来对抗逆向分析。

值得一提是,FinFisher试图伪装成安全通信软件Threema。官方版Threema提供端到端加密的防护,而山寨伪装版却想要偷窃用户的隐私,很讽刺吧。

Gamma公司目前尚未就ESET的报告作出回应。

2 - 4HOU.COM

评论