你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

【安全头条公告】

安全头条主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周二、周四营业。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

假入伙真探秘,看技术大佬如何打入勒索软件团伙

从个例到网络犯罪的暴利手段,勒索软件只用了短短几年时间。勒索软件的迅速崛起,使其成为笼罩在个人、企业乃至政府机构上的安全阴霾。尤其是在“勒索软件即服务”的模式下,无限降低的犯罪门槛,进一步加剧了勒索软件威胁的泛滥。

最近,CyberNews一名研究人员通过黑客论坛上的勒索软件招募信息,谎称“应聘”的方式,从与Ragnar Locker 有关联的勒索软件运营商处,得到了与运营商内部的赎金支付结构、兑现计划和目标收购策略。由此,通过这个个例,向我们揭开了勒索软件风靡背后的操作与运营。

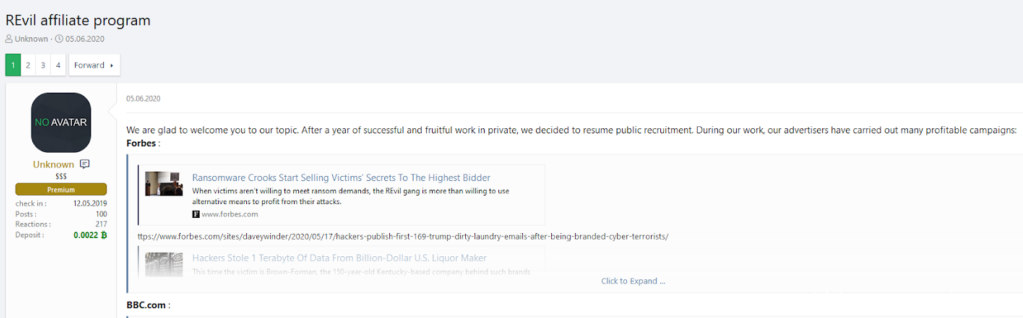

近年来,越来越多的勒索软件组织正试图利用黑客论坛招募新成员,以解决“劳动力短缺”的问题。2020年6月,安全研究人员就在某黑客论坛上发现勒索软件组织发布的奇特招聘广告,由此开始了假冒应聘实为探听勒索软件运营内幕的行动。期间,伪装成应聘者的安全研究员,在私人 qTox 聊天室与声称是勒索软件组织有关联的人进行了“工作面试”。也正是这段“神奇”的面试,让安全研究员见到了声称负责运行勒索软件附属公司 10 多年的威胁行为者。

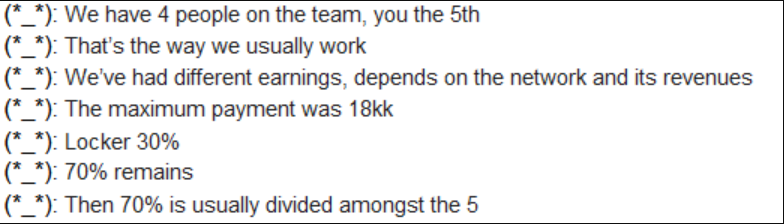

不过,在交流中已经了解到,招兵买马的组织是隶属于REvil和Ragnar Locker团体的黑客团体之一。他们正在使用 Ragnar Locker(一种针对运行 Microsoft Windows 的设备部署的流行勒索软件套件),并且该团队已经有四名活跃成员。如果我们能够通过面试,我们将成为这个团队的第五名成员。

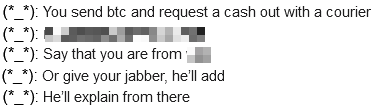

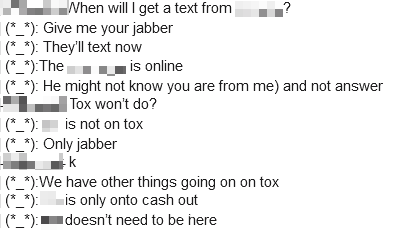

在后续的交流中,安全研究人员还得到了与勒索赎金有关的信息。原来,这些勒索软件运营者之所以能够将加密货币变现为传统货币,是因为他们在一家加密货币交易所有一个内部联系人,专门负责从事货币匿名化,从而帮助他们安全地兑现(甚至可能洗钱)赎金收益。

当然,想要拿走巨额价值的勒索赎金,需要向加密货币交易所内部联系人支付4%的费用,才能最终让加密货币转换成现金,并匿名交付到勒索软件团伙指定的账户。

安全研究员的冒名面试操作,为我们揭开了勒索软件运营的闭环流程。最后,愿大家都能警惕网络空间的潜在威胁,远离包括勒索软件在内的各类安全威胁。

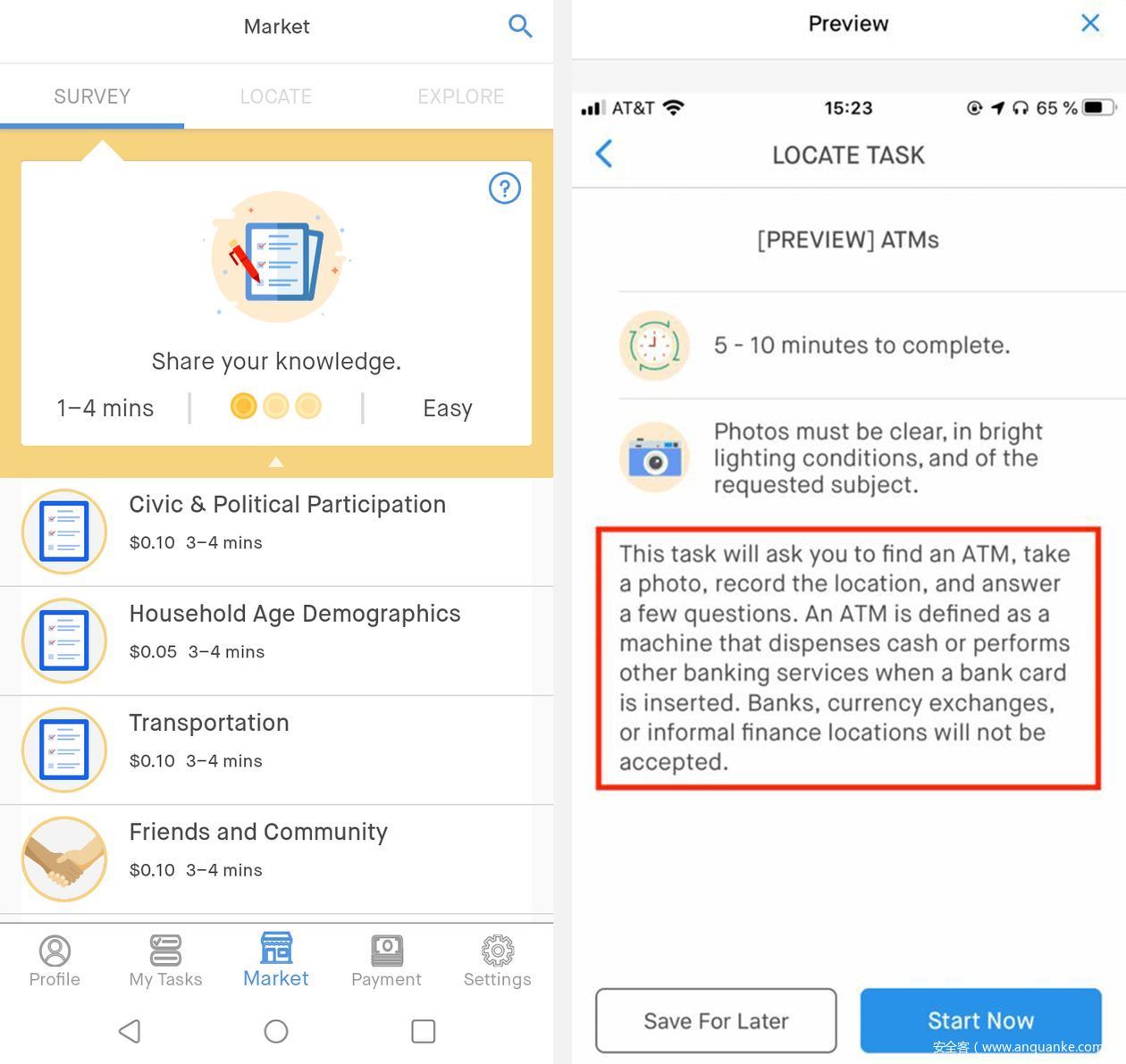

数据平台变情报贩?Premise成美军数据供应商

本则消息,为大家分享下为美军提供情报数据的供应商Premise。最近,有消息披露称,美国一家名为Premise Data Corp.的数据公司,通过三百万名兼职人员,以拍照、数据记录、填写问卷等形式采集商品的价格、当地用户喜好/情绪、气候变化、人文地理等数据信息,进而持续向美军提供情报数据。

业内人士分析称,Premise Data Corp.的这种形式被称为数据众包服务,该公司会与接包者会签订协议,从而允许Premise处理用户上传的任何数据信息。接下来,该公司便会将收集到的数据处理后,卖给政府部门,以用于监控市场上各类商品的价格变动。具体上,就有过通过洋葱价格的起落,准确预测印度通货膨胀率的趋势的先例。

据华尔街日报消息披露,这家公司还将这些数据,出售给美军以及美国国家安全机构。自 2017 年以来,Premise Data Corp.先后拿到了至少500 万美元的项目,为包括美国空军、陆军以及其他国防实体提供数据服务。

小安想说,如果大家在网上看到那些高价寻拍照、问卷调查等兼职时,就要提高警惕了。看似简单的任务,鬼知道后面隐藏的是什么目的。

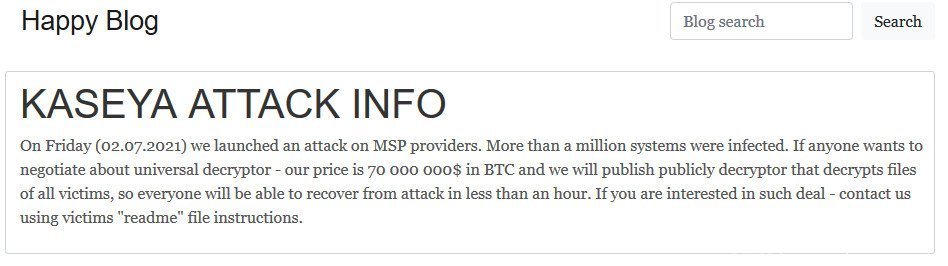

Kaseya面临7000万“团购价”赎金,REvil勒索团伙再破记录

勒索软件年年有,今年特别多,你没看错,这条消息又是关于勒索软件的。前不久,臭名昭著的勒索软件团伙REvil利用美国软件开发商Kaseya VSA 基于云的解决方案传播,造成使用该解决方案监控客户系统和补丁管理的托管服务提供商 (MSP) “沦陷”,导致多个 MSP 的客户受到攻击影响,最终加密了全球至少 1000 家企业的网络。

有网络安全专家分析称,此次攻击事件可能已导致全球多达 4 万台电脑遭感染。而在REvil 勒索软件团伙暗网博客披露的消息中,则声称这一次的网络攻击,已锁定超过 100 万个系统。

至于不幸中招的受害者,要如何解锁文件。REvil 勒索软件团伙十分大方地提出了“团购式”解锁服务,只要托管服务提供商 (MSP)支付价值7000万美元的赎金,该团伙便会发布一个通用的解码器,解密所有受害者的文件。

如若兑现,价值7000万美元的勒索赎金,不仅是该组织迄今为止索要最高的赎金要求,也是勒索软件有史以来,最高的勒索软件赎金。相比REvil勒索软件团伙此前攻击台湾电子和电脑制造商宏碁索要价值5000万美元的勒索赎金,足足高了2000万美元。

截止目前,Kaseya 相关负责人并没有表示是否会支付这笔巨额赎金,本次事件如何收尾,可能还需要一些时间才能最终落下帷幕。

评论